Хакеры атакоўваюць камп’ютары беспрацоўных айцішнікаў

Эксперты кампаніі SafeBreach выявілі шпіёнскі інструмент, які маскіруецца пад працэс, які адносіцца да падсістэм абнаўлення Windows. Гэта дазваляе яму пазбягаць выяўлення, расказвае Cnews.

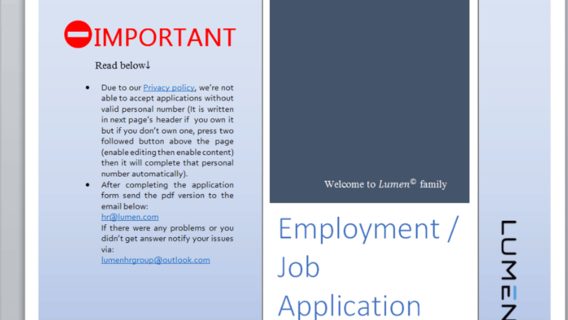

Шкодны код распаўсюджваецца разам з Word-файлам ApplyForm.docm, які ёсць фальшывай формай для запаўнення заяўкі на працу ў LinkedIn. Дакумент быў запампаваны з IP-адраса на тэрыторыі Іарданіі 25 жніўня. Даследчыкі лічаць, што бэкдор у рамках спіер-фішынгавай кампаніі распаўсюджвае нейкая прасунутая кібергрупоўка.

Пры адкрыцці заражанага дакумента і актывацыі ўбудаванага макраса ў сістэму запампоўваецца скрыпт updater.vbs. Шкоднік адразу ж забяспечвае сабе сталую прысутнасць у сістэме, ствараючы адкладзеную сістэмную задачу. Далей скрыпт імітуе працэс абнаўлення Windows, які запускаецца скрыптам з падробленага каталога %AppData%\Local\Microsoft\Windows\Update.

Скрыпт updater.vbs стварае адразу два сцэнары PowerShell: Script.ps1 і Temp.ps1. Іх змест захоўваецца ў падробленым дакуменце Word і запампоўваецца ў той жа падроблены каталог абнаўленняў. Для маскіроўкі змесціва скрыптоў выкарыстоўваецца магутная абфускацыя — на VirusTotal у іх нулявы каэфіцыент выяўлення.

Script1.ps1 падключаецца да сервера, адпраўляе get-запыт і атрымлівае ўнікальны ідэнтыфікатар, які меркавана пазначае парадкавы нумар заражэння. Эксперты кажуць, што ім прыйшло ID-значэнне 70.

Пры наступным запыце Script.ps1 атрымлівае каманду, якая накіроўваецца другому скрыпту для дэкадавання і выканання, а атрыманыя ў выніку даныя адпраўляюцца назад на камандны сервер.

Даследчыкам удалося расшыфраваць змест каманд і вызначыць, колькі і якія каманды сервер адпраўляў на скампраметаваныя сістэмы. У большасці выпадкаў (66%) запытваўся спіс актыўных працэсаў; на другім месцы — каманда чакання (23%), у астатніх выпадках запытвалася інфармацыя пра лакальных і сеткавых карыстальнікаў, зрэдку спісы файлаў з канкрэтных каталогаў, уключна з працоўным сталом. У 2% выпадкаў паступала каманда на выдаленне файлаў з агульнадаступных каталогаў.

Мяркуецца, што асноўная задача скрыпта — збор даных пра карыстальнікаў канкрэтных сістэм і што ён не самадастатковая сутнасць, а толькі элемент больш складанай аперацыі.

ІБ-спецыялісты мяркуюць, што зламыснікі арыентуюцца на асоб з нізкім узроўнем веды асноў кібербяспекі і не надта знаёмых з файлавай структурай Windows.

Рэлацыраваліся? Цяпер вы можаце каментаваць без верыфікацыі акаўнта.