Хакеры атакуют компьютеры безработных айтишников

Эксперты компании SafeBreach выявили шпионский инструмент, который маскируется под процесс, относящийся к подсистеме обновления Windows. Это позволяет ему избегать обнаружения, рассказывает Cnews.

Эксперты компании SafeBreach выявили шпионский инструмент, который маскируется под процесс, относящийся к подсистеме обновления Windows. Это позволяет ему избегать обнаружения, рассказывает Cnews.

Эксперты компании SafeBreach выявили шпионский инструмент, который маскируется под процесс, относящийся к подсистеме обновления Windows. Это позволяет ему избегать обнаружения, рассказывает Cnews.

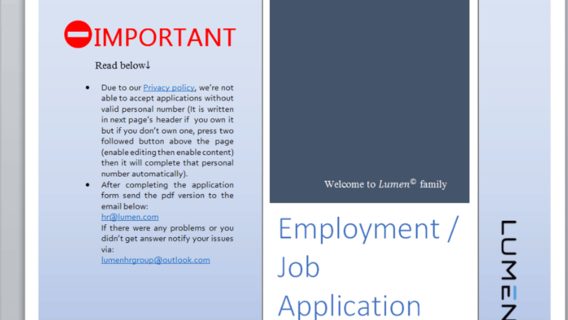

Вредоносный код распространяется вместе с Word-файлом ApplyForm.docm, который представляет собой фальшивую форму для заполнения заявки о приеме на работу в LinkedIn. Документ был загружен с IP-адреса на территории Иордании 25 августа. Исследователи считают, что бэкдор в рамках спиэр-фишинговой кампании распространяет некая продвинутая кибергруппировка.

При открытии зараженного документа и активации встроенного макроса в систему загружается скрипт updater.vbs. Вредонос сразу же обеспечивает себе постоянное присутствие в системе, создавая отложенную системную задачу. Далее скрипт имитирует процесс обновления Windows, который запускается скриптом из поддельного каталога %AppData%\Local\Microsoft\Windows\Update.

Скрипт updater.vbs создает сразу два скрипта PowerShell: Script.ps1 и Temp.ps1. Их содержимое хранится в поддельном документе Word и загружается в тот же поддельный каталог обновлений. Для маскировки содержимого скриптов используется мощная обфускация — на VirusTotal них нулевой коэффициент обнаружения.

Script1.ps1 подключается к серверу, отправляет get-запрос и получает уникальный идентификатор, предположительно обозначающий порядковый номер заражения. Эксперты говорят, что им пришло ID-значение 70.

При последующем запросе Script.ps1 получает команду, которая направляется второму скрипту для декодирования и исполнения, а полученные в результате данные отправляются назад на командный сервер.

Исследователям удалось расшифровать содержание команд и установить, сколько и какие команды сервер отправлял на скомпрометированные системы. В большинстве случаев (66%) запрашивался список активных процессов; на втором месте — команда ожидания (23%), в остальных случаях запрашивалась информация о локальных и сетевых пользователях, изредка списки файлов из конкретных каталогов, включая рабочий стол. В 2% случаев поступала команда на удаление файлов из общедоступных каталогов.

Предполагается, что основная задача скрипта — сбор данных о пользователях конкретных систем и что он не самодостаточная сущность, а лишь элемент более сложной операции.

ИБ-специалисты полагают, что злоумышленники ориентируются на лиц с низким уровнем знания основ кибербезопасности и не слишком знакомых с файловой структурой Windows.

Релоцировались? Теперь вы можете комментировать без верификации аккаунта.