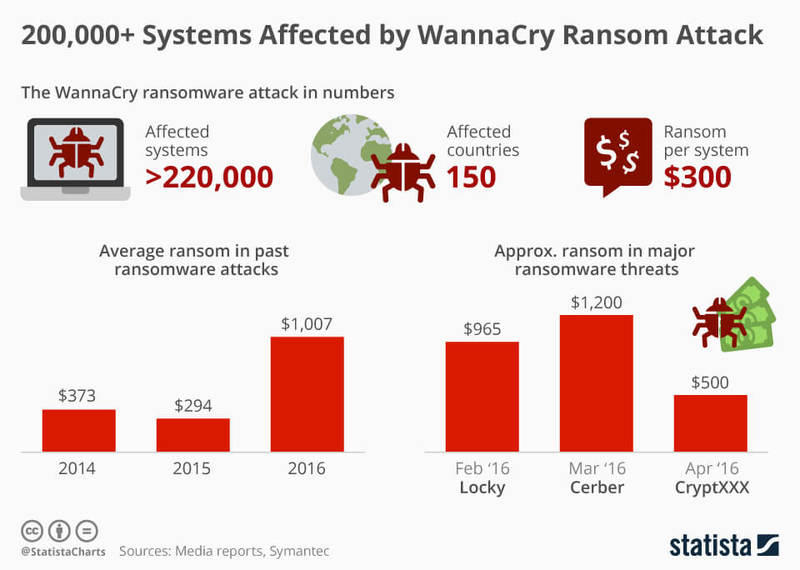

Масштабная атака вируса WannaCry вызвала интерес к фактам распространения других подобных программ. Издание Statista рассказало, как программы-вымогатели попадают на компьютеры жертв и какого размера выкуп можно считать «стандартным».

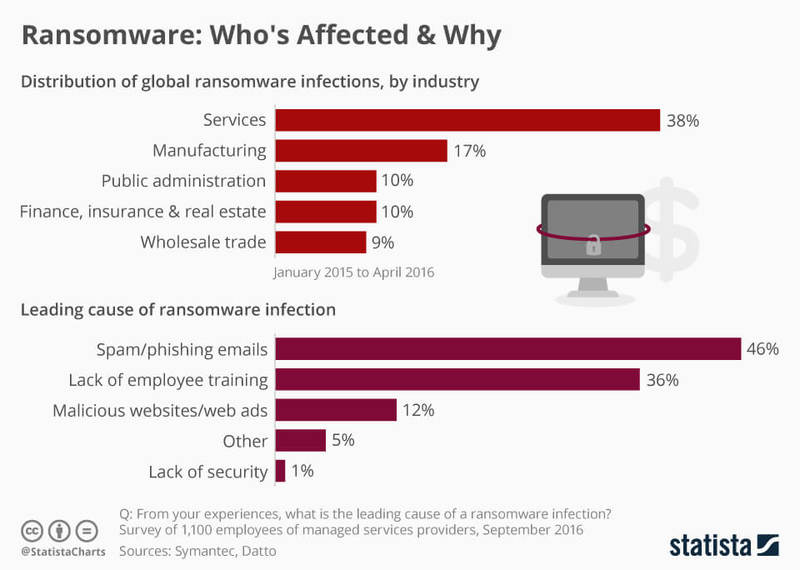

Данные специализирующейся на информационной безопасности компании Symantec показывают, что за последние годы воздействию программ-вымогателей подвергались почти все отрасли бизнеса. Тем не менее, некоторые компании более подвержены атакам злоумышленников, стремящихся обменять важные данные на деньги.

Так, в 2016 году 38 процентов атак пришлись на сферу услуг. Производственные предприятия подвергались воздействию хакеров в 17 процентах случаев.

Исследование компании Datto утвреждает, что в абсолютном большинстве случаев причиной атак становится человеческий фактор. Например, почти половина заражений связаны с спам-письмами или фишинговыми атаками (имитация благонадёжного отправителя с целью усыпить бдительность объекта атаки). Треть атак приходится на недостаток профессионализма сотрудников, 12 процентов связаны с посещением зловредных сайтов или интернет-рекламы. И только 1 процент атак непосредственно связан с проблемами в системах безопасности.

Стоит отметить, что размер выкупа в $300, который требуют создатели WannaCry, сравнительно невелик. Средняя «стоимость» возвращения доступа к данным после атак хакеров-вымогателей в 2016 году была втрое выше и составляла $1007, согласно данным Symantec. При этом авторы всех крупных атак (хоть и не сравнимых по масштабу с нынешней) последних лет запрашивали заметно больше денег, чем создатели WannaCry.

Рэлацыраваліся? Цяпер вы можаце каментаваць без верыфікацыі акаўнта.