Серьёзную проблему с использованием персональных сетевых хранилищ (NAS) обнаружили специалисты CSO Online. При определённых настройках их содержимое оказывается проиндексированным поисковыми системами, а любые файлы становятся общедоступными. Проблема актуальна для многих моделей NAS и внешних жёстких дисков, подключённых к роутерам.

Сегодня домашние пользователи подключают внешние диски к маршрутизатору или приобретают простейшие NAS. Такое решение кажется очевидным для организации файлов в домашней сети и удобного доступа к ним через интернет. Документы всегда под рукой с любого компьютера, а также смартфона или планшета. Считается, что персональные облака безопаснее публичных, так как пользователь имеет к своим дискам физический доступ и полностью контролирует режим их работы. Однако далеко не все способны настроить сетевое оборудование так, чтобы исключить несанкционированный доступ. Поэтому в сети легко находятся приватные данные, оказавшиеся выложенными на всеобщее обозрение. Для этого даже не требуются какие-то хакерские утилиты — достаточно выполнить пару запросов в популярных поисковых системах.

Стив Рэган (Steve Ragan) — сотрудник IDG, которой принадлежит издание CSO Online, в ходе исследования обнаружил тысячи проиндексированных персональных хранилищ по всему миру. Это стало возможным потому, что их владельцы пренебрегли настройкой безопасного доступа или вовсе открыли к ним доступ по FTP через роутер.

В последнем случае NAS работали как FTP-серверы, используя IP-адрес или имя хоста в качестве адреса. Резервные копии полностью индексировались и не требовали разрешения на доступ — какой бы сложности пароль ни был установлен у админа.

Проблема касается общего механизма подключения, поэтому модель NAS или внешнего жёсткого диска не имеет значения. Персональные данные, финансовая отчётность, платёжные реквизиты и другая чувствительная информация была обнаружена на устройствах всех известных производителей. Среди невольно «расшаренных» терабайт данных наверняка найдутся и сведения, представляющие коммерческую тайну.

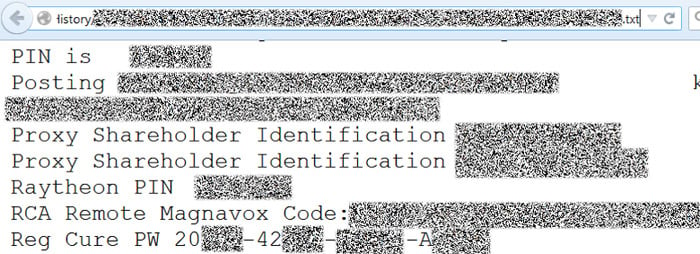

Например, можно получить вот такой список адресов электронной почты и паролей к ним.

Он хранился в «персональном облаке» одного из клиентов провайдера Comcast. Изменяя имена хостов и указывая другие типы файлов можно найти всё, что угодно — от «джепегов» и видеороликов с закрытой вечеринки до реквизитов кредитных карт и других сведений, которые в здравом уме люди держат в секрете.

Привычка хранить сканы важных документов под рукой сыграла злую шутку с одной семьёй, чью финансовую историю в ходе исследования удалось проследить вплоть до 2009 года. Среди массы приватных данных, хранящихся на подключённом к роутеру внешнем жёстком диске Western Digital, оказались банковские документы. Редакция CSO Online связалась с пострадавшими и пояснила ситуацию.

«Я просто не мог понять, как кто-то получал информацию о моих кредитках спустя считанные минуты после того, как я активировал новую. Моя операционная система была чистой и настроена гораздо безопаснее, чем у большинства людей», — ответил один из членов семьи.

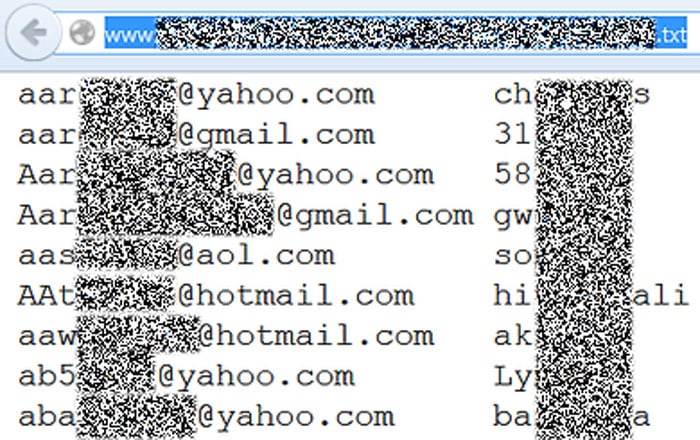

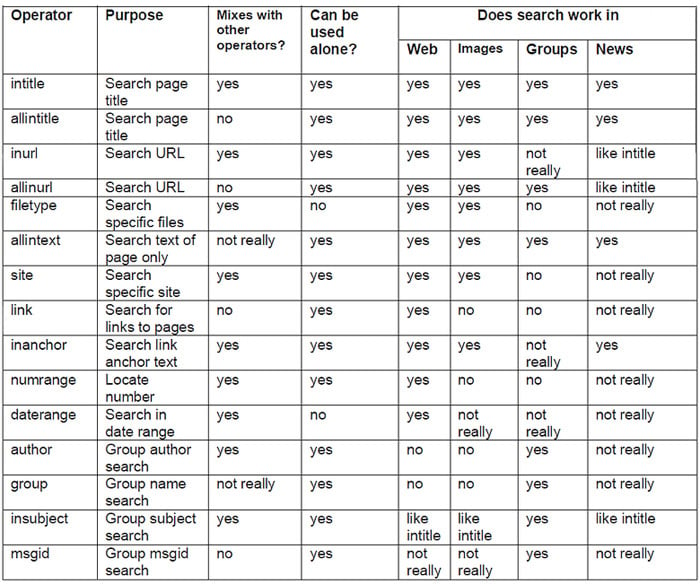

Когда файлы находятся в сети на твоём личном диске, на душе становится как-то спокойнее, но это обманчивое чувство. Стив использовал синтаксис расширенного поиска Google, который мы для удобства приведём ниже.

Все случайно или намеренно открытые по FTP диски находились им по запросу вида:

allinurl:ftp:// XXXX filetype:txt | xls | doc | docx | jpg | jpeg | pdf

Подставляя вместо XXXX имена хостов известных провайдеров, он отфильтровал в результатах поисковой выдачи файлы указанных типов, полученные с внешних дисков и NAS, работающих как FTP-серверы.

Довольно просто проверить, актуальна ли эта проблема для вас. Узнайте свой текущий IP адрес или имя хоста, а затем впишите его в адресной строке браузера после префикса ftp:// и попробуйте перейти. Удалось? Значит, у вас открыт доступ по FTP. Если вы не сетевой эксгибиционист, то его надо либо ограничить, либо отключить вовсе.

Проблема ещё и в том, что после устранения бреши копии ваших файлов ещё долго будут находится в кэше поисковых систем. Удалить их оттуда придётся вручную с помощью специализированных инструментов. Например, для Google воспользуйтесь этим.

Релоцировались? Теперь вы можете комментировать без верификации аккаунта.