В последние несколько лет распределенные атаки типа «отказ в обслуживании» (Distributed Denial Of Service, DDoS) эволюционировали из относительно простых (flood) атак в достаточно комплексные и многоступенчатые атаки. Вместе с традиционными атаками высокого уровня, которые направляют массированные объемы трафика с целью перегрузки сервера, бизнес также столкнулся с направленными атаками. Они используют относительно небольшой объем трафика, нацеленный на приложения, которые обрабатывают огромные объемы данных. Причем эти атаки не обнаруживаются традиционными решениями защиты от DDoS.

Решение Juniper Networks DDoS Secure обеспечивает функции полностью автоматизированной DDoS-защиты для интернет-сервисов, с использованием поведенческого подхода к обнаружению и отражению атак DDoS. Решение обеспечивает защиту от атак высокого уровня, а также продвинутых атак типа «low-and-slow» на уровне приложений. Путем корреляции входных рисков и ответной реакции, DDoS Secure способно обнаруживать «невидимые» атаки, которые разработаны для обхода сигнатурных защитных систем. Подробно об этом решении под катом

Вначале о DDoS

Первая распределенная атака типа DDoS состоялась в 2000 г. и была нацелена на сайты Amazon, eBay и другие площадки e-commerce. В качестве инструмента использовали ботнет из множества ПК, которые генерировали огромное число запросов и загрузили серверы, обслуживающие порталы e-commerce, настолько сильно, что те уже не могли обрабатывать запросы пользователей. Общий ущерб от атак оценивается примерно в $1,7 млрд.

С тех пор DDoS-атаки очень сильно эволюционировали: от примитивного инструмента, использующего атаки с большим объемом трафика для перегрузки веб-серверов, до сложных комплексных атак уровня приложений, разработанных для прицельного удара по стратегическим бизнес-ресурсам. В 2012 г. произошла серия таких атак против банковской индустрии, с целью осуществления финансового мошенничества. Секторы образования и электронной коммерции тоже стали мишенью киберпреступников.

Интернет и социальные сети сделали из информации оружие, которое может быть использовано против пользователей. Это означает, что киберпреступники по-прежнему имеют доступ к множеству дешевых ботнетов и бесплатных программных средств типа Low Orbit Ion Cannon (LOIC), которые легки в применении и могут вывести из строя инфраструктуру приложений большинства компаний.

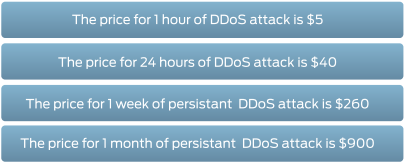

Стоимость одного часа DDoS-атаки примерно составляла всего $5, неделя непрерывной DDoS-атаки — примерно $260, а месяц — всего $900 (см. Рис. 1).

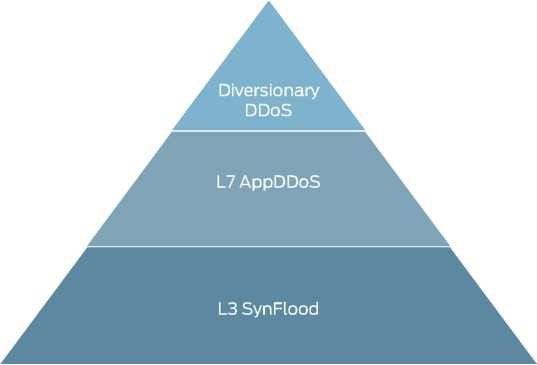

Способы и мотивы применения DDoS также эволюционировали. Этот тип атак стали чаще использовать группы «хактивистов» типа Anonymous для социальных протестов и организованной преступной деятельности, нанося финансовый ущерб атаками по заданным веб-сайтам и веб-сервисам. Кроме того, DDoS-атаки играют большую роль в изощренных гибридных атаках на организации, для которых Интернет играет критически важную роль. Гибридные атаки подразумевают использование техники DDoS для того, чтобы сбить с толку команды специалистов ИТ и ИБ и эффективно отвлечь их внимание от более уязвимых мест в защите.

Не только тактика, но и мотивы DDoS-атак стали несколько другими за последние пару лет, начиная с «хактивизма» и заканчивая финансовым эксплойтами и мошенничеством, а также политически мотивированными атаками и атаками социального протеста. Некоторые эксперты даже заявили, что DDoS-атаки «собраны под зонтиком гражданского неповиновения».

2013 г. показал, что DDoS-атаки достигли нового уровня и привели к еще большему числу упоминаний в СМИ. В то время, как многие компании продолжают полагать, что их веб-сайты и инфраструктура приложений адекватно защищены против кибератак, другие уже приготовились к защите против более сложной структуры DDoS-атак. Согласно независимому исследованию, 64% ИТ-специалистов (имеющих более 10 лет опыта) заявили, что мощность кибератак на подъеме, при этом только 25% заявили, что имеют возможность принять соответствующие контрмеры. Всего 22% ИT-менеджеров, принимающих решения, уже внедрили защиту от DDoS.

Постоянно изменяющийся ландшафт DDoS-угроз

Эскалация DDoS-атак уровня приложений

DDoS-атаки уровня приложений являются сегодня одной из наиболее распространённых и разрушительных форм киберугроз. Простые DDoS атаки с большим объемом трафика все еще причиняют проблемы, однако их легко обнаружить. При правильной организации обороны риски этих атак сведены к нулю. Новый тип DDoS уровня приложений под кодовым названием «low-and-slow», тем не менее, намного сложнее обнаружить и отразить, что представляет собой реальную угрозу для бизнеса.

2012 г. показал резкий скачок DDoS-атак типа Layer 7. Эти атаки протекают малозаметно, поскольку свой трафик они выдают за легитимный. Атаки Layer 7 или уровня приложений, скорее, ориентируются на уязвимости в самом коде приложений, чем на применение «лобовой» атаки, для достижения требуемых результатов. Цель большинства атак уровня приложений — это хорошо известное ПО, использующее HTTP, HTTPS, DNS, and VoIP (Session Initiation Protocol или SIP). Как и flood атаки, атаки L7 требуют очень мало затрат со стороны киберпреступников. Вполне возможно парализовать крупные веб-сайты с одного ноутбука, отсылая от 40 до 60 одинаковых запросов в секунду (сокращенно PPS, или пакетов с секунду). В то же время в flood атаках отсылается от нескольких сотен или тысяч PPS до миллионов. Внешняя легальность — это то, что делает атаки L7 распространенными и чрезвычайно трудными для обнаружения и блокирования.

Атаки уровня приложений могут быть не обнаружены системой защиты, так как пользуются слабой стороной технологии обнаружения, которая использует принцип сетевого потока и методику пороговых величин. RUDY (R-U-Dead-Yet) и Slow Loris — это два типа атак уровня приложений, которые нацелены на HTTP-протокол. Злоумышленники пытаются запустить множество запросов, которые трудно обслужить, исчерпывая ресурсы приложения и быстро парализуя веб-сайт.

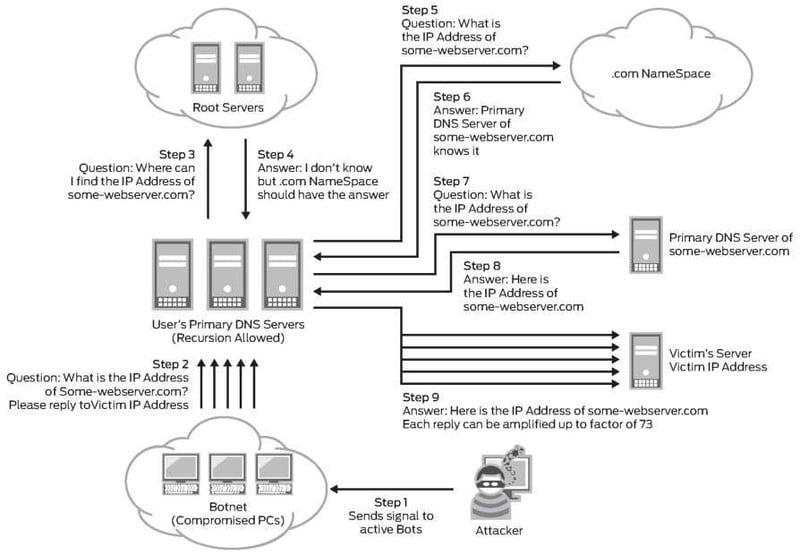

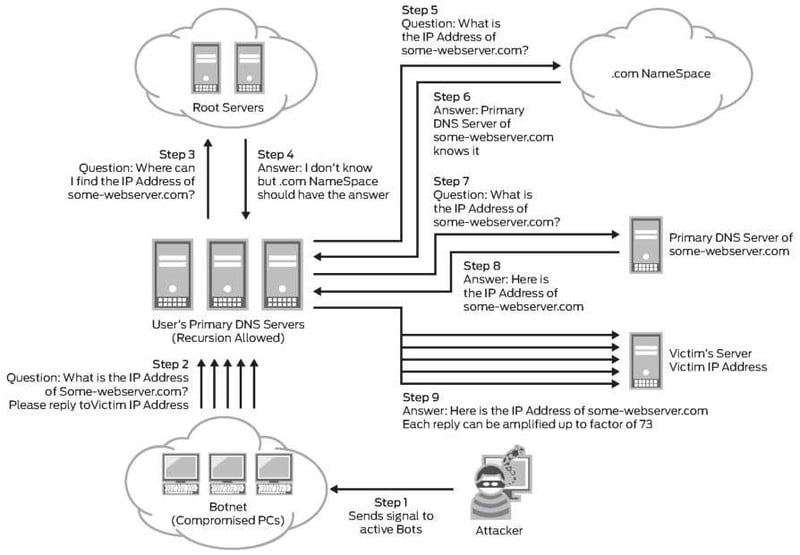

Некоторое время назад хакеры начали использовать атаку DNS-усиления (отражения). Ее суть состоит в том, что хакер посылает короткий запрос уязвимому DNS-серверу, который отвечает на него уже значительно большим по размеру пакетом. Если использовать в качестве исходного IP-адреса при отправке запроса адрес компьютера жертвы (ip spoofing), то уязвимый DNS-сервер будет посылать в большом количестве ненужные пакеты компьютеру-жертве, пока полностью не парализует его работу.

DNS-серверы являются привлекательной добычей, потому что они обычно очень велики, работают на широкополосном интернет-канале, и не могут быть так просто занесены в «черный» список.

Хакеры используют DNS путем подмены целевого адреса и отправки небольших запросов на DNS-сервер, который отвечает на эти ложные запросы в 10~1000 раз большим объемом трафика, тем самым бомбардируя жертву массированной волной трафика. Взятые отдельно, эти запросы к DNS являются легитимными, равно как и ответные данные; тем не менее, за счет камуфляжа злоумышленник может оставаться анонимным и управлять публично доступными DNS для отражения атак и усиления их мощности.

Применяя такие методы атак в 2013 г., небольшая группа преступников смогла сгенерировать крупнейшую DDoS-атаку в истории, достигнув непрерывного потока трафика на уровне 300 Гбит/с. Хакеры атаковали spamhaus.com, организацию, которая публикует «черные» списки спамеров в Интернете.

Альтернативная форма DNS-атак может привести в результате к пробоям в защите, как недавно произошло в Калифорнийском университете в Сакраменто, когда было украдено порядка 1800 записей. Хакеры смогли взломать университетский DNS-сервер. Но риску подвергаются не только университеты. Игровая, финансовая, розничная онлайн-индустрии являются также уязвимыми для таких атак. Анатомия атаки DNS-усиления показана на рис. 3.

Атака DNS-усиления (с сайта Nirlog.com)

Отвлекающая DDoS-атака, которая является намного более коварным типом мультивекторных атак, использует масштабный DDoS как тактический прием отвлечения внимания ИТ-персонала, в то время как киберпреступники осуществляют хищение данных или финансовых средств. Банки и финансовые организации наиболее часто подвергаются этому типу атак. Публичный пример — кибератака, которая произошла в Bank of the West4 в декабре 2012 г. Зная, что команда ИТ-специалистов будет на каникулах, хакеры правильно выбрали время и контекст цели. Сперва банк подвергли DDoS-атакам, и, пока служащие банка и ИТ-персонал пытались остановить мощный поток трафика на их серверы и удержать стабильность работы онлайн-сервисов, киберпреступники успешно похитили $900 000.

Недавняя отвлекающая DDoS-атака на онлайн-валюту Bitcoin6 иллюстрирует постоянно трансформируемую сущность DDoS. В этом случае, киберпреступники использовали DDoS-атаки как «дымовую завесу» для реализации атаки на DNS-записи Bitcoin. Хакеры смогли создать другой IP-адрес в актуальной DNS-записи для онлайнового чат-форума Bitcoin. Путем вставки этих вредоносных машинных адресов в обычный повседневный DNS-механизм, хакеры прозрачно перенаправили трафик пользователей на сервер, принадлежащий злоумышленникам. Как только пользователь входил в свою учетную запись на взломанной машине, хакеры записывал его учетное имя и пароль, которые позже могли быть использованы для опустошения бумажника этого пользователя.

Атака для воровства паролей против пользователей Bitcoin могла быть обнаружена, однако этому помешала «дымовая завеса», созданная с помощью DDoS-атаки, которая нарушала доступность, в то время как записи DNS-адресов изменялись.

Атаки уровня приложений все чаще направляются против онлайн-банкинга интернет-магазинов. Эти атаки часто прячут в шифрованном (HTTPS/SSL) трафике и они остаются невидимыми для традиционных решений. Как пример, такая атака может быть запущена путем функции «add to cart» на веб-сервере, генерируя больше трафика, чем смогут обработать приложения, перегружая сайт и генерируя сообщения об ошибке для конечных пользователей, которые пытаются совершать онлайн-покупки. Эти атаки не обнаруживаются, пока не станет слишком поздно, поскольку они используют легальные каналы трафика для проникновения на веб-серверы и приложения.

«Атаки нулевого дня» являются мегатрендами DDoS, они нацелены на новейшие обнаруженные уязвимости в веб-приложениях, а не на лавинный поток данных. Огромное число веб-приложений сегодня запускается на мобильных устройствах (вспомним тренд BYOD), что подвергает компании большому риску DDoS-атак «нулевого дня».

Влияние на бизнес

В настоящее время подавляющее большинство профессионалов в области ИT и информационной безопасности осведомлены о рисках для бизнеса, которые несут кибератаки. В то же время, они не подготовлены соответствующим образом. Согласно исследованию Ponemon Institute, проведенному в феврале прошлого года7, 60% ИТ-специалистов ответили в анкете, что DDoS-атаки являются наиболее серьезным типом атак, которые испытывают компании. Ущерб, причиненный DDoS-атакой, может оказать огромное влияние на бизнес, независимо от его размера.

Поскольку компании увеличивают свое присутствие в Интернете и, таким образом, удлиняют «линию фронта», на которой может быть проведена атака, время простоев веб-серверов или приложений из-за DDoS-атак является реальной угрозой. Бизнесы полагаются на непрерывную доступность их веб-серверов и приложений, поэтому несколько часов простоя могут привести к катастрофе. Они должны обеспечивать работу веб-сервисов без всяких перебоев в режиме 24x7х365. Стабильность работы приложений – это критическое требование для этих бизнесов.

Простои не только приводят к убыткам и отпугиванию заказчиков, они также негативно влияют на ценность бренда и репутацию. В индустрии финансовых сервисов киберпреступники используют кражу конфиденциальных данных и финансовое мошенничество. В секторе образования и охраны здоровья основной интерес заключается в доступе к студенческой информации, электронным медицинским записям и хищению важных конфиденциальных данных, что может привести к крупным судебным искам и ужасным последствиям для людей, к которых украдена информация. Сбои в работе сайтов по продаже авиабилетов и онлайн-магазинах ведет к снижению прибыли и утере репутации. За DDoS-атакой могут последовать финансовые утраты, которые тяжело восстановить.

Статистика DDoS-атак уровня приложений настораживает. Gartner оценивает, что 70% всех угроз нацелены на уровень веб-приложений. Исследование Ponemon Institute обнаружило, что средний ежегодный ущерб от DDoS-атаки оценивается в $3,5 млн. Другое недавнее исследование Forrester оценивает средние финансовые затраты в $2,1 млн для каждых 4 часов простоя и $27 млн для 24 часов простоя, вызванных DDoS-атаками. Forrester указывает, что частота атак во всех отраслях примерно равна 1 разу в месяц, в то время как в финансовом секторе это случается 1 раз в неделю. Если исходить из публично доступных оценок ущерба, предоставляемых организациями, подвергшимися атакам, то финансовые компании понесли ущерб в среднем около $17 млн на каждый инцидент в 2012 г. И, хотя чаще всего атакуют финансовые организации, исследование Forrester показало, что правительственные учреждения, в среднем, подвергаются более длительным атакам. Это происходит по той причине, что финансовые организации, как правило, используют более качественную защиту от кибератак.

Несмотря на эту тревожную статистику, менее чем 25% компаний внедрили решения для защиты от DDoS…

Потребность в выделенном локальном DDoS-решении

Отражение лавинных атак на уровнях 3 и 4 традиционно выполняется в облаке с помощью решения, которое инспектирует обратный трафик. Эти атаки, требующие широкого канала, достаточно легко обнаруживаются и отражаются сервис-провайдером. На самом деле, заказчики могут даже не заметить каких-либо проблем. Есть, однако, много сред, где, в основном из соображений безопасности, данные просто не могут покинуть приватные сети. Кроме того, атаки уровня приложений типа «low and slow» не могут быть отражены в облаке, так как эти атаки обычно не потребляют много трафика и спрятаны в легитимном трафике.

Отражение этих атак требует отдельного локального решения в корпоративном ЦОДе. Выделенное DDoS-решение требуется по множеству причин:

• Система защиты периметра, включающая файрвол, NG-файрвол и отдельные системы предотвращения вторжений недостаточно хорошо подходят для защиты против DDoS-атак, поскольку хорошо технически подготовленные атаки могут быстро переполнить таблицу статусов соединений и парализовать файрвол или IPS, подвергая целую сеть риску.

• Файрволы и IPS-системы могут сами по себе стать целью для атаки «на отказ», требуя защиты.

• Файрволы и IPS-системы не могут противостоять более изощренным атакам уровня приложений, поскольку эти решения созданы для того, чтобы пропускать именно те протоколы, которые используются во время этих атак; каждый хакер знает, что файрвол обычно пропускает HTTP- и HTTPS-трафик, ведь большинство систем требует такого доступа для соответствующей связи с веб-сервисом.

Ограничения традиционных решений для отражения DDoS-атак

Традиционные решения для обнаружения DDoS-атак ограничены по своим возможностям, они способны управлять только сетевой телеметрией, такой как сетевой поток (netflow), который не несет атрибутов уровня приложений и оставляет большую брешь при обнаружении современных атак уровня приложений. Кроме того, все эти решения обеспечивают сигнатурное детектирование и отражение атак в режиме «on premises», что не есть эффективным против неизвестных атак нулевого дня. Далее, такие решения оценивают только входной трафик на основе сигнатурной базы угроз, оставляя уязвимости в безопасности для прохода вредоносного трафика. Один из примеров – атака DNS-усиления.

Кроме того, традиционные решения не способны различать легитимный и сгенерированный машинный (вредоносный) трафик. Таким образом, система должна быть сконфигурирована вручную для определения высокого/среднего/низкого пороговых величин, на которых трафик должен быть блокирован. Подобный подход ведет к компромиссу между низким порогом ложного положительного срабатывания и агрессивной защитой.

Если порог выставлен слишком высоко, это создает проблему ложного позитивного срабатывания, что приводит к блокированию больших объемов легального трафика. Если порог занижен, то потенциально вредоносный трафик будет разрешен, что приведет к взлому. Нехватка инструментов защиты на уровне Layer 7 и неспособность реализовать мониторинг защищенных ресурсов делают традиционные DDoS-решения неэффективными против современных атак, которые осуществляются вне границы сигнатурного периметра. Статический порог не отвечает требованиям защиты. Имеется также административная проблема, связанная с поддержкой набора сигнатур и ручной настройки порога.

Вкратце, обеспечение полного спектра средств защиты против современных DDoS-атак требует отдельного решения с малым временем ожидания, расположенного локально на периметре ЦОДа. Такое решение оценивает производительность каждого приложения, от layer 7 до сетевых ресурсов, требуемых для гарантии их доступности, осуществляя мониторинг как входящего так и исходящего трафика. Это наиболее эффективный подход для предотвращения известных и неизвестных атак, различающих легитимный и вредоносный трафик, и минимизирующий ложные позитивные срабатывания. В этом случае даже не требуется ручная настройка сигнального порога, который был всегда необходим, а ведь он создает постоянную операционную нагрузку, и всегда запаздывает в сравнении с реальными изменениями в шаблоне трафика. Этот инновационный эвристический подход более подробно описан ниже.

Juniper DDoS Secure — защита от атак DDoS для бизнес-критических приложений

Juniper Networks выпустила решение DDoS Secure, которое прошло «проверку боем» и показало высокие результаты в обнаружении и отражении DDoS-атак. На сегодня продукт помог избежать ущерба на сумму порядка $60 млрд для компаний, работающих в сфере массовой информации, онлайн-розницы, онлайн-игр, финансов, образования и правительственных органов.

В противоположность традиционным решениям, DDoS Secure использует несигнатурные технологии для обнаружения и отражения атак уровня приложений. Программа инспектирует весь входящий и исходящий трафик на периметре ЦОДа, а также осуществляет мониторинг производительности приложений с каждым входящим клиентским запросом. Перед использованием порогового метода или настройки для отражения атак, DDoS Secure использует специальный алгоритм, CHARM, для количественной оценки рисков в режиме реального времени, связанной с двухсторонним трафиком. Продукт анализирует ресурсы целевого приложения, когда последнее прибывает под атакой. Если приложение атакуют, он поднимает порог CHARM, требуемый для доступа к приложениям, блокируя наиболее рисковый трафик. Путем корреляции входящих рисков и исходящей реакции, DDoS Secure способен обнаруживать невидимые атаки, которые типично обходят традиционные сигнатурные решения защиты от DDoS.

Инновационная архитектура DDoS Secure использует процесс «обратной связи» для анализа полного цикла входящих пакетов и ответа, который был отправлен обратно запрашивающей стороне.

DDoS Secure является самообучающимся и не требует настройки или определения пороговой величины. Он осуществляет мониторинг того, как приложение реагирует и анализирует каждое нападение. Этот инновационный эвристический подход позволяет технологиям определять, как должен выглядеть нормальный трафик и нормальная реакция со стороны приложения. Когда происходит новая атака, DDoS Secure обновляет алгоритм для включения характеристик новой атаки, создавая высокоинтеллектуальную систему обороны от DDoS, которая включает динамические обновления. В случае атаки DNS-усиления, DDoS Secure применяет интеллектуальный подход в отношении DNS-ресурса с целью отбить атаку еще до того, как она парализует DNS-сервер. Специальные фильтры DDoS Secure отсеивают периодически повторяющиеся запросы DNS-системы для одной и той же информации, тем самым предотвращая атаку DNS-усиления и защищая цели злоумышленников от зловредных запросов, влияющих на их доступность.

По существу, система различает реальный пользовательский трафик и трафик, сгенерированный машиной. Этот подход гарантирует пропуск легитимного трафика и блокирование атак еще до того, как они причинят вред. Это критически важно в течение периода, когда серверы находятся под высокой нагрузкой, например, во время рождественских праздников, когда любые перебои в доступе к серверу по причине ложного позитивного срабатывания могут привести к падению прибыли. Многие киберпреступники сегодня комбинируют эти новые усложненные DDoS-атаки с традиционные «лавинными» атаками; в то же время, DDoS Secure способен обнаруживать и предотвращать оба типа атак.

DDoS Secure можно установить в виде физического устройства размером 1U, или виртуальной машины. Поскольку решение коррелирует входящую и исходящую информацию для оценки рисков, а не использует предопределенную пороговую величину, ложные позитивные срабатывания ограничены, что делает управление простым и легким в развертывании. Кроме того, интеграция BGP позволяет решению работать с облачным защитным решением для борьбы с масштабными «лавинными» атаками.

Релоцировались? Теперь вы можете комментировать без верификации аккаунта.