Прародитель протокола Onion, на основе которого построен проект Tor, представил более надёжную технологию анонимизации. Она лишена недостатков популярной анонимной сети в плане защиты и недостатков других аналогов смешанных сетей в плане производительности, пишет CNews.

Более надёжная альтернатива Tor

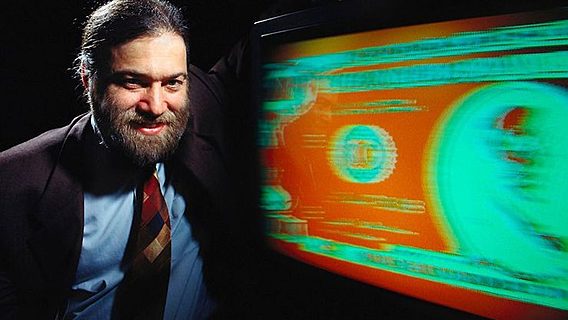

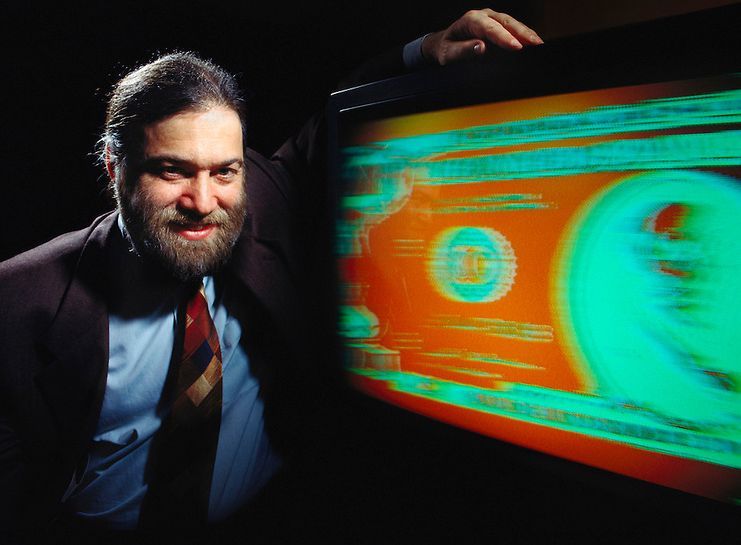

Гуру криптографии Дэвид Чом (David Chaum) совместно с коллегами разработал новый криптографический протокол cMix для смешанных сетей (mix networks), обеспечивающий, как уверяют авторы, более высокий уровень анонимизации в сравнении с протоколом Onion, который используется в сети Tor.

Чом является прародителем протокола Onion, на основе которого построена анонимная сеть Tor. Впервые концепт, описывающий подобную технологию, был представлен им в 1979 году.

Принцип работы

Протокол cMix работает следующим образом. При установке мессенджера на смартфон приложение связывается с девятью серверами системы для формирования цепочки ключей, которыми затем обменивается с каждым из серверов. Затем, когда пользователь отправляет сообщение, данные этого сообщения шифруются путем умножения этих данных на ключи из цепочки.

После этого сообщение проходит через все девять серверов. На каждом сервере происходит отщепление ключа шифрования, после чего данные сообщения умножаются на случайное число. Затем сообщение проходит по серверам по второму кругу и объединяется в группы с другими сообщениями.

На втором круге на каждом сервере происходит перемешивание порядка сообщений в группах согласно алгоритму, известному только текущему серверу. Затем сообщения умножаются на другое случайное число.

В конечном счете процесс проводится в обратном порядке. Когда сообщение в последний раз проходит по серверам, все случайные числа отщепляются и заменяются ключами, уникальными по отношению к получателю сообщения.

Превосходство над Tor

cMix предлагает более высокий уровень анонимизации по сравнению с Tor, утверждают авторы. Например, в сети Tor можно вычислить, какие узлы обмениваются сообщениями, путём анализа трафика и времени доставки сообщений. Именно таким способом пользователи Tor были деанонимизированы специалистами Университета Карнеги-Меллон. В смешанных сетях поступить аналогичным образом нельзя, поэтому они лишены данного недостатка.

Кроме того, cMix несёт преимущество по скорости над другими технологиями смешанных сетей. К такому типу сетей, например, относится представленный в декабре 2015 г. мессенджер Vuvuzela. Авторы cMix утверждают, что их разработка работает быстрее всех существующих на сегодняшний день аналогов, так как, во-первых, вместо операций кодирования выполняются операции умножения, которые проще в плане вычисления, во-вторых, все операции выполняются серверами, а не клиентскими устройствами.

В cMix невозможно отследить путь сообщения, пока не будут взломаны все серверы системы (в данном случае девять). Даже если злоумышленнику или спецслужбам удастся взломать восемь из девяти серверов, говорится в докладе разработчиков.

Дальнейшая работа

В настоящее время все девять серверов системы находятся в облаке Amazon, что делает их беззащитными перед американскими спецслужбами. В конечной версии системы авторы планируют запустить каждый из серверов в отдельной стране, чтобы весь путь сообщения не находился ни под одной юрисдикцией.

В ближайшее время разработчики планируют приступить к альфа-тестированию технологии с привлечением сторонних пользователей.

Релоцировались? Теперь вы можете комментировать без верификации аккаунта.