Исследователи Kaspersky Lab обнаружили зловредное ПО Slingshot, выполненное более профессионально, чем большинство известных ранее шпионских разработок, пишет Engadget.

Вредоносный код шпионит за пользователями заражённых компьютеров, на которые попадает благодаря уязвимости в роутерах MikroTik. Поначалу зловредное ПО заменяет определённый файл в библиотеке устройства, после чего начинает атаковать компьютеры.

ПК подвергаются сразу двум атакам. Первая, Cangahdr, запускает низкоуровневый код в ядре и даёт взломщику доступ к памяти и хранилищу. Вторая, GollumApp, фокусируется на уровне пользователя и призвана координировать работу со второй программой, а также решает вопросы связи с файловой системой и поддержкой жизнедеятельности зловредного кода.

В Kaspersky Lab назвали найденное ПО «шедевром». Во-первых, очень сложно поддерживать стабильную работу ядра при наличии «внешнего» кода. Кроме этого, Slingshot хранит файлы в закодированной виртуальной файловой системе, шифрует каждый текстовый элемент в своих модулях, обращается к сервисам напрямую, чтобы избежать срабатывания защитного ПО, а также полностью отключает себя при активизации инструментов защиты. Неудивительно, что код оказался незамеченным по крайней мере с 2012 года.

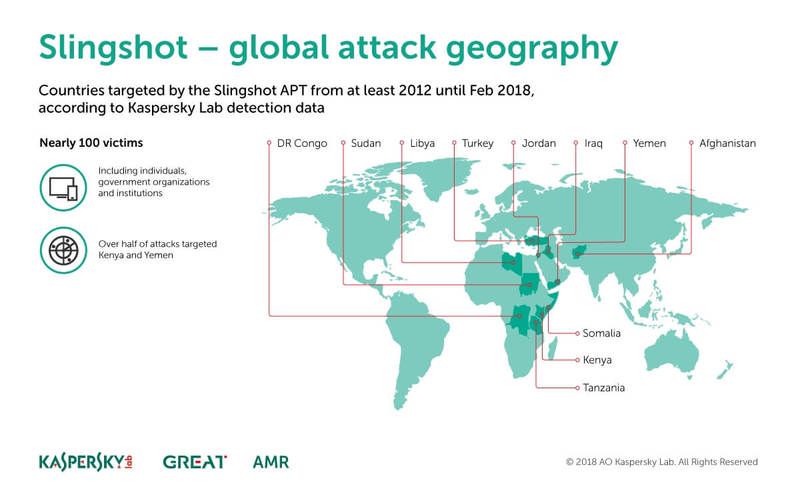

По мнению специалистов антивирусной компании, за созданием ПО могут стоять государственные интересы неизвестной страны. С учётом того, что заражёнными оказались компьютеры в Афганистане, Ираке, Иордании, Кении, Ливии и Турции, целью авторов программы могло быть наблюдение за неблагонадёжными в плане терроризма регионами.

Избавиться от Slingshot помогает обновление роутеров MikroTik. Правда, специалисты по кибербезопасности высказывают опасения, что роутеры других производителей также могут быть подвержены заражению. В этом случае охват зловредного ПО окажется намного большим, чем предполагается.

Релоцировались? Теперь вы можете комментировать без верификации аккаунта.