Эксперты из калифорнийской компании Cyclance, специализирующейся на защите предприятий от информационных угроз, вместе с университетом Карнеги-Меллон обнаружили «зомби»-уязвимость, затрагивающую все версии операционной системы Windows, включая Windows 10 Technical Preview. Она позволяет похитить логины и пароли с любого компьютера.

Приставка «зомби» означает, что уязвимость базируется на другой, обнаруженной прежде. Первая была найдена ещё в 1997 года Аароном Спанглером и до сих пор не закрыта.

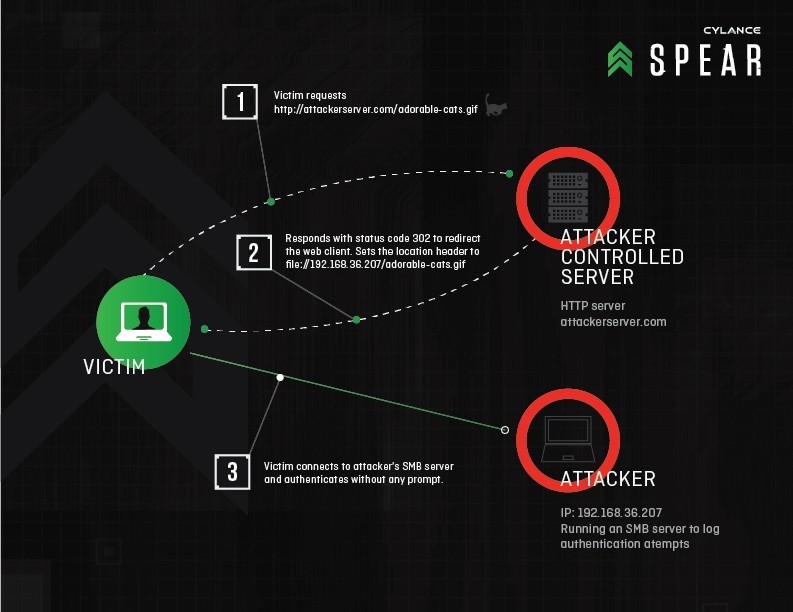

На этот раз найденная уязвимость получила название Redirect to SMB («Перенаправление на SMB»). В данном случае SMB — это узел, способный устанавливать соединение по протоколу Server Message Block, предназначенному для обмена файлами. SMB дает пользователю возможность получать доступ к файлам и другим ресурсам на удаленном сервере.

Суть Redirect to SMB заключается в перехвате канала с доверенным сервером при помощи атаки типа man-in-the-middle и прокладке маршрута через подставной сервер SMB с программным обеспечением, извлекающим из сетевых пакетов необходимые данные.

Исследователи нашли 31 программный пакет с данной уязвимостью, природа которой делает её пригодной для точечных атак со стороны умелых хакеров.

По мнению экспертов, обнаруженная уязвимость ставит под угрозу безопасность сотен миллионов пользователей. Так, представители Cyclance рассказали, что она позволяет похитить логины и пароли примерно в трёх десятках продуктах как самой Microsoft, так и сторонних разработчиков. В их число вошли программы Adobe Reader, Apple QuickTime, Apple Software Update, Microsoft Internet Explorer, Microsoft Windows Media Player, Microsoft Excel, Symantec Norton Security Scan, AVG Free, BitDefender Free, Comodo Antivirus и ряд других.

В ходе экспериментов исследователи обнаружили, что злоумышленники могут перехватывать не только запросы из Internet Explorer, но и запросы из установленного на ПК программного обеспечения к серверам разработчиков. Эти запросы могут отправляться для загрузки обновлений, проверки подлинности продукта и во многих других случаях.

Для защиты от возможного похищения данных эксперты рекомендуют пользователям блокировать исходящий трафик через порты TCP 139 и TCP 445.

Microsoft не закрывала уязвимость 1997 года, однако новая брешь может убедить компанию начать действовать. «Мы рассчитываем, что Microsoft пересмотрит своё отношение к этой уязвимости и запретит соединения с произвольными SMB-серверами», — отметили в Cyclance.

Релоцировались? Теперь вы можете комментировать без верификации аккаунта.