Из-за старых требований властей США использовать в технологических продуктах более слабое шифрование, чем обычно, миллионы пользователей браузеров на Android, iOS и Mac OS X оказались подвержены возможности слежки и краже личных данных. Уязвимость под названием FREAK впервые обнаружили криптографы из исследовательских компаний INRIA, Microsoft Research и IMDEA, а широкую известность ей принесла публикация специалиста по безопасности Мэтью Грина (Matthew Green) из Университета Джона Хопкинса.

Название уязвимости «атака FREAK» происходит от фразы «Factoring attack on RSA-EXPORT Keys», означающей способ подбора открытых ключей к «экспортному» шифрованию RSA. Суть уязвимости заключается в том, что злоумышленнники могут заставить браузеры использовать более слабое шифрование, чем принято обычно. Тогда они смогут взломать его за считанные часы, получив не только доступ к чужим личным данным, но и возможность управлять содержимым страниц в браузере вплоть до кнопки лайка Фейсбука.

Причина появления FREAK лежит в старом требовании властей США, принятом ещё в 1990-е годы. После внедрения шифрования в браузер от Netscape государство требовало от технологических компаний оставлять в своих алгоритмах шифрования «лазейку» для спецслужб при экспортировании своих продуктов за рубеж.

Агентства вроде АНБ и ФБР опасались, что не смогут расшифровать слишком стойкий шифр, если понадобится вести слежку за пользователями в других странах. Несмотря на то, что требование не применять сильную криптозащиту в «экспортных» продуктах было снято в конце 1990-х, более слабое шифрование было интегрировано в множество программ и оставалось незамеченным публикой до недавнего времени.

«Экспортное» шифрование использовало ключи безопасности длиной в 512 бит, а не 1024, как было принято обычно. По данным исследователей, такой ключ можно было подобрать в течение семи часов при помощи мощности 75 обычных компьютеров или аренды аналогичной мощности за 100 долларов в «облачном» сервисе вроде Amazon Web Services. Демонстрацию подбора 512-битного ключа впервые публично провели в 1999 году.

До сих пор никто публично не сообщал об удачной попытке взлома шифрования с длиной ключа в 1024 бита. По оценке Мэтью Грина, для этого требуется мощность порядка нескольких миллионов обычных компьютеров и работа команды хакеров в течение года. Кроме того, многие сервисы сегодня используют ключи длиной в 2048 бита, что делает шифрование ещё более надёжным.

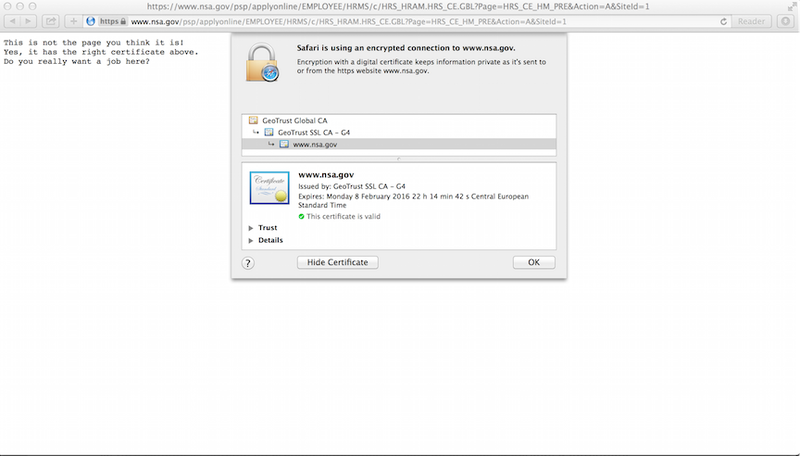

В результате ошибки в браузерах, использующих протоколы OpenSSL (Android) или SecureTransport (Apple), злоумышленники могли заставить соединение проходить через «экспортное», более слабое шифрование, даже если пользователь (то есть его браузер) не требовал такого подключения. Доказательство функциональности атаки FREAK подтвердили специалисты из INRIA на примере сайта АНБ.

Исследователи запустили специальный сайт, на котором можно проверить, уязвим ли используемый браузер перед атакой FREAK, и список сайтов, соединение с которыми в данный момент может быть подвержено слежке. Всего таких серверов около 36,7% от общего количество сайтов с сертификатом безопасности, однако среди первого миллиона рейтинга Alexa их количество снизилось с 12,2% до 9,7% после того, как о FREAK стало широко известно.

Среди самых крупных из подверженных уязвимости значатся издание Business Insider, агентство Bloomberg, сайты Массачусетского технологического института, «Вести.ру», «Альфа-Банка», «Студии Артемия Лебедева» и «Викимарта»

Как сообщает газета Washington Post, некоторое время оставались уязвимыми даже крупные государственные сайты, например, FBI.gov, Whitehouse.gov и NSA.gov, однако позднее их защитили от FREAK. В Apple отреагировали на новость об обнаруженной уязвимости и пообещали выпустить патч на следующей неделе как для Mac OS X, так и для iOS. В Facebook внесли изменения в алгоритмы своего сайта connect.facebook.com, так что он перестал быть уязвимым.

В Google заявили, что настольный браузер Chrome не подвержен атаке FREAK, как и сам сайт поисковика, однако встроенный в Android браузер оказался уязвимым. Как заявили представители компании, патч для мобильных устройств уже выпущен и отправлен партнёрам корпорации, которые занимаются выпуском устройств на базе Android, однако когда они внедрят его, неизвестно. По словам экспертов по кибербезопасности, этот процесс может занять месяцы, а некоторые компании могут и вовсе не внедрить защиту, так как Google не может контролировать этот процесс полностью.

Мэтью Грин признаёт, что атака, совершённая на сайт АНБ, на самом деле является атакой на её хостера Akamai, и не является «взломом АНБ». Тем не менее существование уязвимости FREAK доказывает, что желание властей оставлять так называемые «бэкдоры» — лазейки в алгоритмах шифрования — приводит к печальным последствиям.

Вы можете думать, что это всё немного асбурдно и не сильно вас затронет. В строгом техническом смысле вы, возможно, правы. Ошибки в клиентах скоро будут исправлены (Обновитесь! Ну, только если у вас не Android, в этом случае вы в полной заднице). Если всё пройдёт удачно, серверы с поддержкой «экспортного» шифрования RSA скоро станут вымирающим видом. […]

В последние несколько месяцев европейские и американские политики публично обсуждали предложение внедрить новые криптографические бэкдоры в используемые сегодня системы. Хотя эти предложения не очень подробны, они скорее всего повлекут серьёзное ослабление технологий шифрования, так чтобы правительства могли перехватывать и читать наши разговоры. Хотя чиновники аккуратно избегают термина «бэкдор» или любого предположения, что системы окажутся уязвимы и для реальных хакеров — так скорее всего и будет. Системы сегодня настолько сложны, что даже обычная нагрузка на них может привести к поломке. Для новых бэкдоров места нет.

Если уж быть совсем грубым, мораль весьма проста: бэкдоры в шифровании всегда выйдут боком и укусят вас за задницу. Они никогда того не стоят.

Мэтью Грин, специалист по безопасности в Университете Джона Хопкинса

Релоцировались? Теперь вы можете комментировать без верификации аккаунта.