Сценарии современных сетевых атак порой напоминают детектив. Подозрение сначала падает на невиновных, а злодей успешно маскируется до тех пор, пока за него сообща не возьмутся профессионалы. Эксперты компании Check Point опубликовали отчёт о расследовании инцидента с использованием нового метода атак на Linux-серверы. В нём приводится анализ тактики злоумышленников и использованных ими вредоносных программ, а также даются советы по защите от них, пишет Компьютерра.

В июле этого года с группой расследования инцидентов Check Point связался крупный заказчик, который обнаружил странные действия в файловой системе на одном из своих серверов DNS BIND, работавшим под управлением ОС Linux. Странность заключалась в большом числе специфических файлов, записанных в системных каталогах.

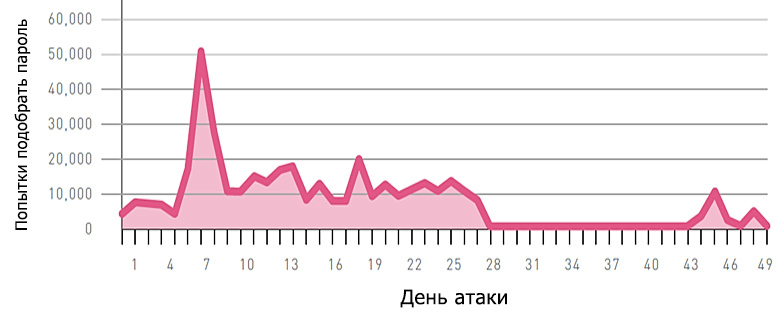

В результате анализа эксперты установили, что ранее в том же месяце сервер подвергся брутфорсу учётных записей SSH. Его особенность состояла в том, что атакующих IP-адресов было очень много, и почти все они принадлежали китайскими подсетям. Стандартные методы бана по IP оказались неэффективны. Каждый узел успевал перебрать лишь несколько паролей, но благодаря массированной атаке через несколько дней был получен рутовый доступ.

Используя рут, атакующие внедрили на сервер троян XOR.DDoS и бэкдор Groundhog. Они «зомбируют» заражённые машины, делая их частью ботнета, который в дальнейшем используется для проведения масштабных DDoS-атак и других целей.

Эксперты отмечают мастерство авторов этих вредоносных программ и целенаправленность выполненной атаки. Большинство других троянов и бэкдоров распространяются хаотично, инфицируя любые уязвимые системы независимо от их роли. Эти же заражали только серверы под управлением Linux с потенциальным доступом к скоростным каналам. Высокая пропускная способность каждого из заражённых серверов в ботнете даёт возможность проводить DDoS-атаки небывалой интенсивности.

Интересно, что на момент расследования инцидента троян XOR.DDoS уже был известен, а вот Groundhog стал открытием. В результате анализа стало очевидно, что они имеют много общего на уровне конфигурации, методов защиты и способов коммуникации. Глубокое изучение их кода позволяет сделать вывод, что троян и бэкдор имеют общее происхождение.

«С большой вероятностью, XOR.DDoS и Groundhog — это разные модули одного семейства вредоносных программ, созданных одним автором», — поясняет руководитель отдела реагирования на инциденты Check Point Дэн Уайли (Dan Wiley).

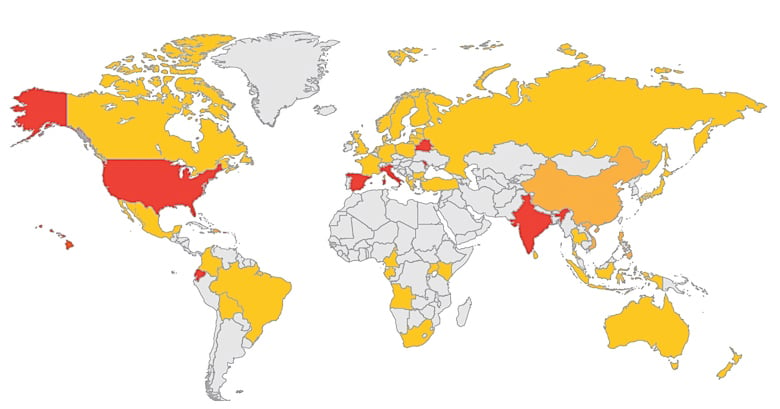

Согласно предыдущим расследованиям, брутфорс SSH часто начинался в подсети, принадлежащей китайской компании HEE THAI LIMITED (AS63854). В апрельском отчёте упоминается о блокировании её трафика и лишении ботнета возможности наступления. Однако последнее исследование Check Point показало, что злоумышленникам удалось перевести свой ботнет-трафик в подсеть CHINANET, чьи сервера расположены в провинции Цзянсу.

Дальнейший анализ логов заражённого сервера и мониторинг его активности подтвердил, что злоумышленники недавно сменили подсети. Они перестали использовать те же IP-адреса, что и для начального брута SSH. Согласно данным, собранным в ходе расследования службой Check Point ThreatCloud, это был не единственный случай заражения, а управляемая распределённая кампания, направленная на серверы по всему миру.

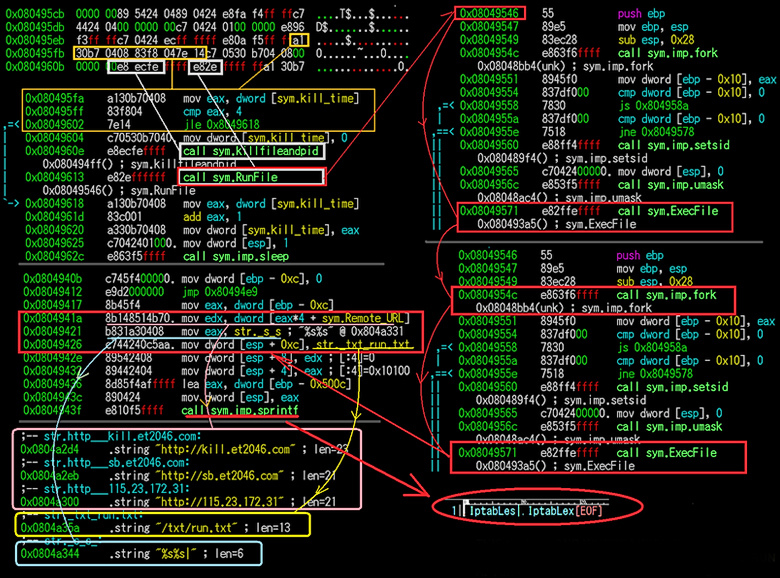

Процедура заражения серверов состояла из двух основных этапов: брута SSH и инфицирования набором из трояна и бэкдора. Сначала выполнялось внедрение XOR.DDoS. Этот троянец чаще всего используется в современных DDoS-атаках, поддерживая такие распространённые методы, как SYN Flood, ACK Flood и DNS amplification. Цели и параметры атак ему передаёт C&C-сервер, с которым XOR.DDoS поддерживает расширенное взаимодействие: он может принимать и отправлять файлы, исполнять скрипты и устанавливать другие вредоносные компоненты. Шифрование соединения с C&C сводится к банальной процедуре XOR, отражённой в названии трояна.

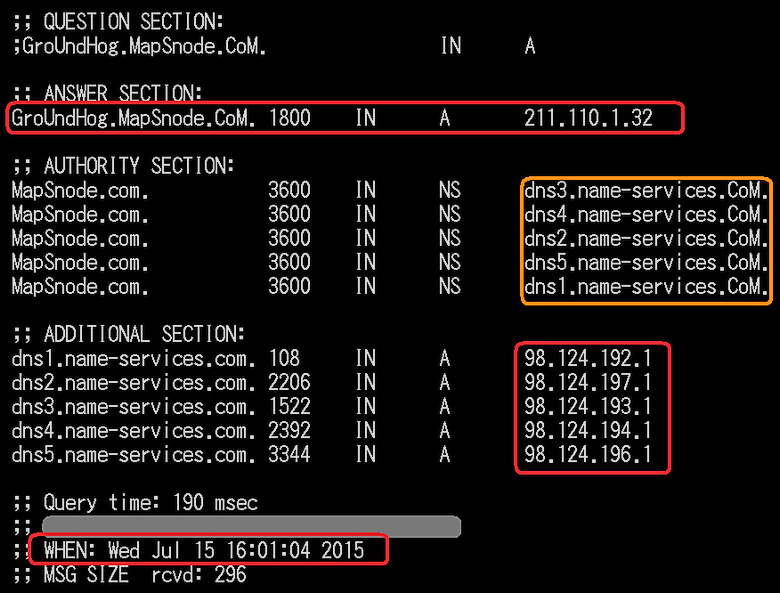

Однако для успешного наполнения ботнета мало заразить очередной сервер. Троян может быть обнаружен, а пароль доступа изменён в любой момент, поэтому злоумышленники также использовали функции бэкдора Groundhog, чтобы обеспечить себе постоянный доступ. Его основная задача состоит в удалённом управлении конфигурацией сервера, приёме командных сообщений и файлов, которые он также может запускать на исполнение. Для маскировки связь с C&C происходит через разные порты TCP: 22, 80, 443 и другие. Groundhog использует предопределённый домен GroUndHog.MapSnode.CoM (211.110.1.32), в честь которого он и получил свое название.

Оказавшись на сервере, трояны совершают несколько действий, обеспечивающих их повторную активацию в случае перезагрузки. Скрипт автозагрузки создаётся в папке /etc/init.d. Другой скрипт размещается по адресу /etc/cron.hourly/gcc.sh и применяется для ежечасной проверки наличия троянов в системе. Еще один скрипт отвечает за принудительное включение всех сетевых интерфейсов и применяется для запуска ранее загруженных вредоносных файлов.

В современных атаках часто используются сразу несколько вредоносных программ. Каждая из них по отдельности выглядит очередным трояном, сетевым червём или бэкдором, специализирующимся на определенном типе целей — от смартфонов и домашних ПК до маршрутизаторов и высокопроизводительных серверов. Однако их умелое сочетание открывает для атакующих совершенно иные возможности построения ботнетов и выполнения целенаправленных атак.

Расследования последних инцидентов показывают, что ботнеты стали наиболее совершенным средством проведения DDoS-атак. Входящие в их состав узлы — лишь инфицированные машины, чьи владельцы обычно не знают о несанкционированном использовании их мощностей. Поэтому не следует воспринимать их как инициаторов атаки. Чтобы найти её настоящий источник, надо восстановить всю цепочку событий. Сложно выявить реальных кукловодов — тех, кто наполнял ботнет заражёнными узлами для последующей продажи C&C или личного использования.

Специалисты CheckPoint отмечают, что в последнее время изменился характер известных киберугроз и возникло множество новых. Крупные организации всё чаще становятся жертвами целенаправленных атак, среди которых основную массу составляют масштабные DDoS-атаки повышенной сложности. Из-за распределённого характера и применения в них заражённых серверов с высокоскоростными каналами, такие атаки трудно блокировать классическими низкоуровневыми инструментами.

«Мы считаем, что современные элементы управления безопасности могут предотвратить такую атаку, — комментирует Дэн Уайли. — Мониторинг логов, блокировка повторяющихся логинов, ограничение удаленного доступа, использование NGFW и другие меры существенно снижают возможности атакующей стороны».

Рэлацыраваліся? Цяпер вы можаце каментаваць без верыфікацыі акаўнта.