Протокол HTTPS пока играет заметную роль в защите пользовательских данных. Однако тенденция происходящего такова, что TLS/SSL всё больше превращается в некую внешнюю декорацию, задача которой в навязчивом впечатлении, что приватность и секретность ещё доступны для любого обывателя.

Протокол HTTPS пока играет заметную роль в защите пользовательских данных. Однако тенденция происходящего такова, что TLS/SSL всё больше превращается в некую внешнюю декорацию, задача которой в навязчивом впечатлении, что приватность и секретность ещё доступны для любого обывателя.

Между тем, повсеместное подключение к системам типа СОРМ, которые позволяют прозрачно проводить глобальные MiTM-атаки, а также доступ спецслужб к корневым SSL-сертификатам и рукотворно-массовым уязвимостям в области ПО, превращают концепцию абсолютной безопасности HTTPS в утопичный рудимент.

Продолжаем разбор конкретных ситуаций, начатый в первой части статьи.

Коррупционно-финансовая компрометация и прямая криптографическая атака: что эффективней?

Грош цена SSL-сертификату

В прошлом году Mozilla Project буквально за руку схватила известнейший удостоверяющий центр Trustwave, который втихаря продавал корневые сертификаты (subordinate root). Под давлением доказательств Trustwave был вынужден официально признать вину, так и не назвав покупателя сертификатов. Пресс-релиз этого крупного удостоверяющего центра гласил:

«Выдача корневого сертификата сторонней компании для анализа SSL-трафика внутренней сети компании — это обычная практика».

Поясним последствия этого далеко идущего шага для публики. Наличие подобного вторичного корневого сертификата (subordinate root CA) у стороннего лица позволяет ему создать корректный и не вызывающий подозрения сертификат для абсолютно любого сайта в сети без привлечения удостоверяющего центра, авторизованного на выполнение подобных операций. В свою очередь это дает возможность проводить абсолютно «чистые» man-in-middle атаки, которые конечный интернет-пользователь никак не сможет отследить, что приведет к созданию ложных дубликатов известных сайтов и возможнсти прослушки их трафика.

Иными словами, эта невольно всплывшая «обычная практика» регистратора сводит замысел SSL полностью на нет. Trustwave не скрывает цели покупки сертификата её таинственным контрагентом, честно заявляя об этом в правдательном письме:

Сертификат продан с целью обеспечения работы системы корпоративного мониторинга утечек данных, то есть сертификат будет использоваться для организации перехвата SSL-сессий в режиме man-in-middle, путём генерации на лету валидных сертификатов для всех анализируемых сессий.

Несмотря на подчеркнуто повседневный тон ответа, шокированный им проект Mozilla разослал всем удостоверяющим центрам мира грозное письмо с требованием немедленно отозвать все выданные кому бы то ни было вторичные корневые сертификаты (sub-CA).

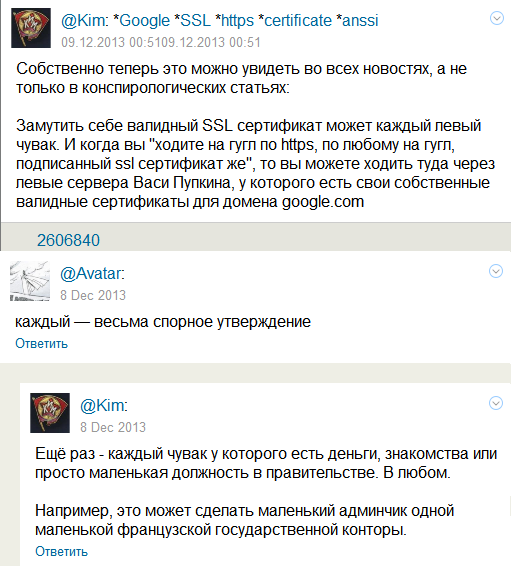

Аналогичные инциденты всплывают с пугающей регулярностью. Год назад исследователи случайно наткнулись «в дикой природе» на поддельный веб-сертификат для Google.com, который может быть использован для компрометации почтового сервиса Gmail. Расследование показало, что источником данного сертификата является французский центр SSL-сертификации IGC/A (также известный как ANSSI). Учредителем центра оказалась государственная контора French cybersecurity agency, которая не скрывает связей с местными спецслужбами. В ответ на разоблачение IGC/A промямлил «о случайной ошибке сотрудника», после чего отозвал все проблемные сертификаты.

С трудом можно представить, как сотрудники этого регистратора «случайно» ошибаются с написанием клиентского URL на gmail.com, а затем передают подобные сертификаты третьим лицам-клиентам, которые также исключительно по своей невнимательности начинают вовсю подписывать чужой для них домен…

С одной стороны, вал подобных сообщений нарастает с каждым днем. Например, Microsoft уже дважды вынуждена была корректировать свой Certificate Trust List (CTL) в Windows, выбрасывая оттуда «преступно выданные SSL-сертификаты» (вот пример такого случая). Набирает обороты самая настоящая эпидемия коррупционно-финансовой компрометации принципов SSL/TLS.

С другой стороны, когда следует повысить бдительность, Google планирует отказаться от использования проверок сертификатов на актуальность в онлайн-режиме (revocation checking) в будущих версиях Google Chrome. То есть, если раньше при подключении по протоколу HTTPS к любому сайту этот браузер делал дополнительный запрос в центр сертификации (Certificate Authorities) на предмет того, не отозван ли данный конкретный сертификат (как в случае с ANSSI), то теперь делать этого не будет.

How http://t.co/mQHoFdva0S and http://t.co/BKUZFs3o4r do SSL pic.twitter.com/sPSFSqqPIO

— eric (@BrokenJetpack) August 27, 2014

Подкуп против криптографии

Это реальные примеры, связанные с «финансовой компрометацией» удостоверяющих сервисов по всему миру, которые можно приводить и дальше. А ведь более десятка подобных случаев — это лишь случайно выявленные следы подобной деятельности. Никто на систематической основе не проверял бизнес регистраторов. Не существует глобальной системы контроля оборота сертификатов. Но даже эти случайно всплывшие случаи убедительно доказывают, что вопрос компрометации SSL-сертификации сегодня сводится вовсе не к криптографической «чистоте» алгоритма или длине ключа, а исключительно к предложенной цене.

Question, if the NSA uses SSL MITM attacks, what CA are they using to sign? Do they have access to their own root CA (which is in browsers?)

— Andree Toonk (@atoonk) September 10, 2013

How the NSA uses routing to setup MITM and 'fake' SSL cert to intercept encrypted traffic: http://t.co/KjxjuKvoi7 http://t.co/Oz0RTMTxh2

— Andree Toonk (@atoonk) September 10, 2013

Аналогичные вещи творятся и на стороне системообразующего криптографического софта. Мы уже рассказывали о скандальной ситуации вокруг известных продуктов RSA, когда согласно источникам Reuters, АНБ тайно заплатила компании 10 млн долларов, после чего этот прославленный «крипто-бренд» внедрил скрытую уязвимость в ведущем продукте. Забавно другое: инициированная после этого инцидента независимая проверка продуктов RSA, похоже, открыла ящик Пандоры. На данный момент выявлен уже второй опаснейший баг, встраивание которого, вероятно, также «пролоббировано» спецслужбами США. Если прошлый баг был добавлен в генератор случайных чисел, то новая уязвимая технология — модуль Extended Random (ER), который по легенде призван существенно увеличивать уровень энтропии при генерации шифров Dual Elliptic Curve.

Иначе говоря, модуль ER предназначался для сверхсекретных данных, для защиты которых за дополнительную плату можно приобрести такой «усилитель» генерации ключей. Исключительно выгодная двойная монетизация здесь налицо: с одной стороны деньги несут благодарные клиенты, горящие желанием защитить свои интеллектуально-коммерческие секреты во враждебной капиталистической среде, с другой — банкет щедро оплачивают спецслужбы, испытывающие непреодолимый зуд знать всё про всех.

Нужная спецификация за мелкий прайс

Мы привели примеры, безусловно, печальных коррупционных тенденций со стороны ключевых криптографических сервисов и софта, которые в наше время стремительно набирают обороты. Следует добавить, что в последнее время стало проявляться уже характерное давление и на уровне спецификаций.

К примеру, буквально месяц назад рабочая группа HTTPBis Working Group предложила новый стандарт Explicit Trusted Proxy («Полностью доверенный прокси в HTTP/2.0») для новой версии протокола HTTP/2.0. В этом проектном документе описывается общий механизм прозрачной расшифровки транзитными провайдерами защищенных пользовательских данных «с целью их кэширования». Фабула документа на первый взгляд весьма позитивна: пользователи получат заметное повышение производительности, а провайдеры снизят трафик, проходящий через сетевые соединения. Для такого эффективного кэширования транзитного HTTPS-трафика разработчики стандарта предложили провайдерам получать у пользователей разрешение на динамическую расшифровку их данных для дальнейшего хранения в рамках транзитных прокси-систем. Вот цитата о сути новой инновации словами одного из сторонних экспертов:

«Из предложения следует, что интернет-пользователи должны соглашаться с тем, что они доверяют „промежуточным“ сайтам (таким, как Verizon, AT& T и др.) и разрешают расшифровывать их данные для „предположительно“ невинных целей, а затем шифровать заново и перенаправлять в пункт назначения в целях безопасности».

Несмотря на протест общественности, для которой нежелательный побочный эффект в области приватности от подобных действий очевиден, рабочая группа (ее главным спонсором является один из комитетов правительства США) категорична в своем стремлении сделать эту опцию частью будущего стандарта HTTP/2.0.

Как видно, не мытьём так катанием роль защищенных протоколов ради достижения «невинных целей» будет последовательно размываться и сводиться к нулю на самых разных уровнях: от их проектирования до реализации.

«Microsoft, working with the FBI, developed a surveillance capability to deal with the new SSL»: http://t.co/jKxuaOgAuK #EUNIS14

— Runa A. Sandvik (@runasand) June 12, 2014

@FreedomofPress I thought NSA could already decode SSL

— Baron Bayley (@peterbayley) September 14, 2014

«И только бабло побеждает зло»

Технических специалистов такая откровенно пелевинская трактовка происходящего вокруг (»… и только бабло побеждает зло») может несколько покоробить. Но по нашему искреннему убеждению, времена «грубой вычислительной силы» и безупречных криптоалгоритмов, подобно лихим 1990-м, канули в лету. На первый план выходит скрытое административное принуждение или коррупционные силы подкупа, дабы радикально оптимизировать «взлом» любой сложности, используя банальный человеческий фактор.

Наглядно проиллюстрировать эту нетехническую доктрину хотелось бы поучительной историей, позаимствованной с полузакрытого американского форума, где тасуются многочисленные стяжатели VPN и прочих чудес современной интернет-конспирации. Когда один из владельцев местного VPN-сервиса начал свой порядком заезженный рассказ о невозможности наезда властей США на его сервис (ведь он «физически расположен на территории Пакистана и Индии, то есть на недружественных для США территориях, с которыми отсутствуют соответствующие договора о правовой взаимопомощи»), в уже отлаженную легенду вмешался другой коллега, бывший владелец другого VPN-сервиса.

Во-первых, он честно признал, что за всё время работы в индустрии VPN так и не встретился с прессингом спецслужб и некими официальными претензиями со стороны других стран. Всё это, вероятно, есть, но встречается редко, заключает он.

Во-вторых, аноним привел личный пример ухода из бизнеса. Однажды неизвестные предложили ему 50 000 долларов за все данные о подключениях его клиента. Возможно, продолжил он, это неприятно удивит адептов сверхзащищенных сервисов «с двойной оберткой» из VPN (Elite VPN, Quad VPN, Double VPN и т. п.), но винчестеры с его серверов были отправлены скорой почтой на следующий же день после получения предложенных денег.

Источник завершил свой спич полезным нравоучением: если вы, к примеру, опасаетесь ФСБ РФ, не следует наивно полагать, что ежели ваш VPN-сервер расположен в юрисдикции США, то этим вы надежно защищены от возможных поползновений непомерно длинных рук «кровавой гэбни». Российские нефтедоллары в США любят не меньше, чем на родине, и они уже давно отворяют по всему миру многие, даже самые укрепленные изнутри криптосистемы двери. Поэтому, каких бы разных политических стандартов не придерживались страны, подобные деликатные вопросы уже давно и вполне успешно решаются в p2p-режиме (на частном уровне) в хоаде банального торга с владельцем анонимизирующего сервиса. Конечно, при условии, если у вашего визави есть реальные возможности и горячее желание вас достать. «Как видите, между США и Россией гораздо больше общего, чем это предполагают многие политики», — ехидно заключил упомянутый анонимный источник.

Мнение типичного обывателя-технаря, не догадывающегося о чарующей силе больших денег

Дополнительно следует учесть, что в последнее время появляется всё больше специализированных технических средств и детективных агентств для эффективной деаномизации сетевых сущностей за «мелкий прайс», о методах работы которых можно почитать, для примера, вот здесь.

Контуры необъявленной войны против HTTPS

Если сопоставить всё сказанное, возвращаясь к загадочной истории с Facebook и ФСБ, запросто читающей чужую защищенную переписку, неизбежно возникает вопрос: а можно ли вообще доверять корневым центрам сертификации сегодня? К примеру, расположенным на территории РФ, а потому косвенно подчиненных тому же ФСБ РФ? Предлагаем каждому ответить на него самостоятельно. Отметим лишь, что приведенные выше разрозненные факты органично объединяются в рамках этого допущения.

OpenSSL has 4 core developers. How big is the NSA team tasked with breaking SSL? 10x as large? Larger?

— Ramez Naam (@ramez) April 11, 2014

В угоду уже упомянутому Пелевину обобщим суть этого тренда его известной фразой, немного переиначенной под наш контекст: «любая безопасность криптотехнологий — иллюзия, и только бабло всегда побеждает зло».

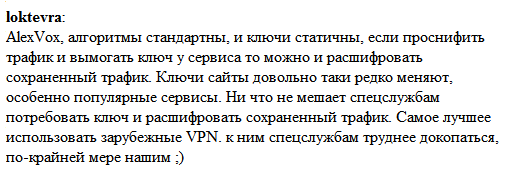

Конкретные технические характеристики и теоретическая устойчивость SSL/TLS сегодня меркнут, становясь уделом диспута отдельных «частных» хакеров и других представителей «старой школы», не гнушающихся лобового решения сложных проблем. На уровне же больших игроков — «сормостроителей» — искусство выкручивания рук подручным «кнутом и пряником» достигло невиданных высот и изощрённости.

Как минимум, согласно документам Эдварда Сноудена, в рамках АНБ существовала специальная программа финансирования подкупа разработчиков и компаний, а также обнаружения новых и пока неизвестных ошибок уровня 0day. В частности, в рамках проекта Bullrun на нейтрализацию сильной криптографии, встраивания в известные продукты и библиотеки закладок для спецслужб США, а также на целенаправленное ослабление международных алгоритмов защиты данных в течение 2010 года было потрачено несколько миллиардов долларов. В top-3 по степени приоритетности этой подрывной работы был внесен именно взлом/ослабление протоколов семейства TSL/SSL. Убеждены, что подобные работы ведутся по всему миру, и Америка в этом смысле не уникальна, а выделяется скорее лишь масштабами такой деятельности.

Фото: nolifebeforecoffee

Релоцировались? Теперь вы можете комментировать без верификации аккаунта.