27 июня вирус-вымогатель Petya, модификация нашумевшего в 2016 году шифровальщика Petya.A/Petya.C., атаковал компании по всему миру. По мнению специалистов, для защиты компьютера нужно делать вид, что он уже заражён.

Вирус-вымогатель Petya атаковал компьютеры по всему миру: пострадали нефтяные, телекоммуникационные, финансовые компании.

По данным компании ESET, наибольший ущерб понесли предприятия Украины (например, аэропорт Харькова был полностью парализован, Чернобыльская АЭС перешла на ручной контроль радиационной обстановки). На втором месте оказалась Италия, на третьем — Израиль. В первую десятку также вошли Сербия, Румыния, Венгрия, Аргентина, Чехия и Германия. Россия заняла 14-е место. Только что появление вируса зафиксировано в Азии: в Индии вышла из строя система управления грузопотоком крупнейшего в стране контейнерного порта. В США вирус добрался до госпиталей.

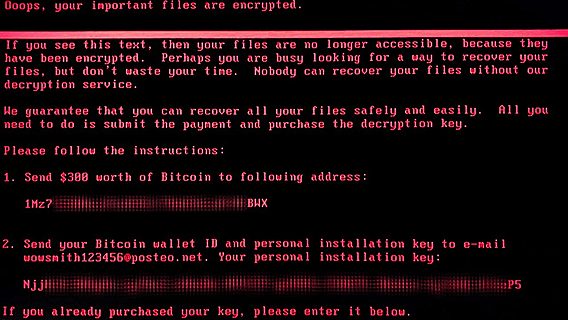

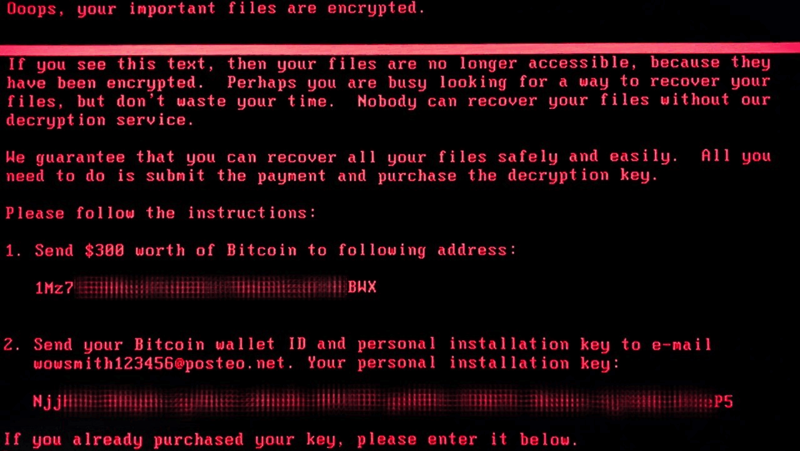

Всего заблокировано около 300 тысяч компьютеров, пользователь должен заплатить $300 за разблокировку данных. На данный момент хакерам выплачено около $9000, сообщает Business Insider.

Почтовый адрес, который использовали вымогатели, уже заблокирован, что делает перевод денег бесполезным.

Ночью департамент киберполиции Национальной полиции Украины сообщил у себя на странице в Facebook, что атака на Украину осуществлялась через бухгалтерскую программу «M.E.doc» после её обновления. Создатели программы уверяют, что это не так, поскольку последнее обновление было разослано еще 22 июня — за пять дней до атаки.

Принцип действия вируса основан на шифровании главной загрузочной записи (MBR) загрузочного сектора диска и замене его своим собственным, отмечает hi-tech.mail.ru.

Даже после того, как компьютер был заражен, у пользователя остается 1-2 часа. За это время можно успеть запустить команду bootrec /fixMbr для восстановления MBR и восстановить работоспособность ОС, однако расшифровать файлы не удастся.

Кроме того, Petya умеет обходить обновления безопасности системы, которые были установлены после атаки WannaCry, поэтому он настолько эффективен и распространяется на другие компьютеры лавинообразно. Он борется за контроль над всеми узлами домена, что эквивалентно полной компрометации инфраструктуры.

Можно ли вернуть свои файлы?

Изучив программный код вируса, эксперты «Лаборатории» пришли к выводу, что у владельцев компьютеров, заражённых вирусом-вымогателем, нет шансов вернуть заблокированные файлы.

«Для расшифровки необходим уникальный идентификатор конкретной установки трояна. В ранее известных версиях схожих шифровальщиков Petya/Mischa/GoldenEye идентификатор установки содержал информацию, необходимую для расшифровки. В случае Expetr (aka NotPetya) этого идентификатора нет», – отметили эксперты компании.

Беларусь тоже зацепило

Атака затронула и белорусов, отмечает TUT.by. В группе компаний «АЛЮТЕХ» подтвердили, что вирус заблокировал все компьютеры. По неподтверждённым данным, такой же вирус заметили на экране компьютера ОАО «Бобруйский машиностроительный завод».

«Обращения, касаемые подобных заражений, в наш адрес единичны, — сообщили в Национальном центре реагирования на компьютерные инциденты. — Волны заражения данным шифровальщиком на территории нашей страны мы не наблюдаем».

Эту информацию подвердило белорусское МВД. Как отметили в управлении «К», с заявлениями в милицию уже обратились представители некоторых крупных белорусских компаний. Заражённые файлы присылают под видом резюме, финансовых отчетов, прочей входящей документации или маскируют под архив с документами.

— Вирус-шифровальщик «Petya» является новым не только для белорусских правоохранителей, но и для всего мира. Он изучается специалистами, и некоторые антивирусные программы распознают вредоносные файлы, – отметил начальник управления по раскрытию преступлений в сфере высоких технологий МВД полковник милиции Вадим Устинович. — Поскольку сбор данных, их анализ и мероприятия по установлению разработчиков требуют времени, мы настоятельно рекомендуем гражданам не предпринимать никаких действий, а при появлении на мониторе компьютера требования «выкупа» за дешифровку обращаться в милицию.

Несколько лет назад в МВД уже были зарегистрированы обращения жертв кибермошенников, специализировавшихся на разработке подобных вирусов-вымогателей. Пострадавшими были как физические, так и юридические лица, которые после загрузки зараженных файлов получали уведомление о блокировке операционной системы и требование заплатить деньги. Принцип деятельности прототипов вируса «Petya» основывался на сканировании открытого RDP-порта, затем методом подбора паролей хакеры получали доступ к компьютеру и присылали требование «выкупа».

Как защитить компьютер

Эксперты из «Лаборатории Касперского» рекомендуют полностью обновить систему и антивирусы, а также с помощью функции AppLocker можно запретить исполнение файла с названием perfc.dat, а также заблокировать запуск утилиты PSExec из пакета Sysinternals.

Кроме того, рекомендуется отключить протокол SMBv1. Как это сделать, можно найти на официальном сайте компании «Microsoft». Рекомендуется, по возможности, заблокировать на сетевом оборудовании или в настройках файервола (брандмауэра) порты 137, 138, 139 и 445, которые используются зловредом для распространения в локальных сетях.

Также имеет смысл установить программное обеспечение для защиты главной загрузочной записи (MBR) от внесения несанкционированных изменений.

В момент атаки Petya ищет файл C:\Windows\perfc, и если такой файл на компьютере уже есть, то вирус заканчивает работу без заражения, сообщает Symantec.

Чтобы создать такой файл для защиты от Petya можно использовать обычный «Блокнот». Причём разные источники советуют создавать либо файл perfc (без расширения), либо perfc.dll. Специалисты также советуют сделать файл доступным только для чтения, чтобы вирус не мог внести в него изменения.

Рекомендациями поделилось и белорусское МВД. «Чтобы не стать жертвой кибер-атак, следует использовать сложные пароли, пользоваться только лицензионным программным и антивирусным обеспечением и постоянно их обновлять, — советуют правоохранители. —Бдительность при получении сообщений по электронной почте из незнакомых и подозрительных источников также поможет избежать заражения компьютера и сети».

Кто обезвредил майский WannaCry

Напомним, месяц назад, используя аналогичный механизм распространения, вредоносная хакерская программа-вымогатель WannaCry атаковала более 200 тысяч компьютеров в 150 странах. Под удар попали правительственные сети, госпитали и крупные компании.

В тот раз распространение WannaCry удалось быстро свести к минимуму усилиями всего одного независимого ИБ-специалиста. Британский исследователь MalwareTech обнаружил в коде малвари своеобразный «аварийный рубильник»: перед началом работы вымогатель обращался к домену iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com, проверяя, существует ли он. Если домен не зарегистрирован, малварь начинала шифровать файлы. Исследователь поспешил зарегистрировать этот домен, затормозив эпидемию.

Релоцировались? Теперь вы можете комментировать без верификации аккаунта.